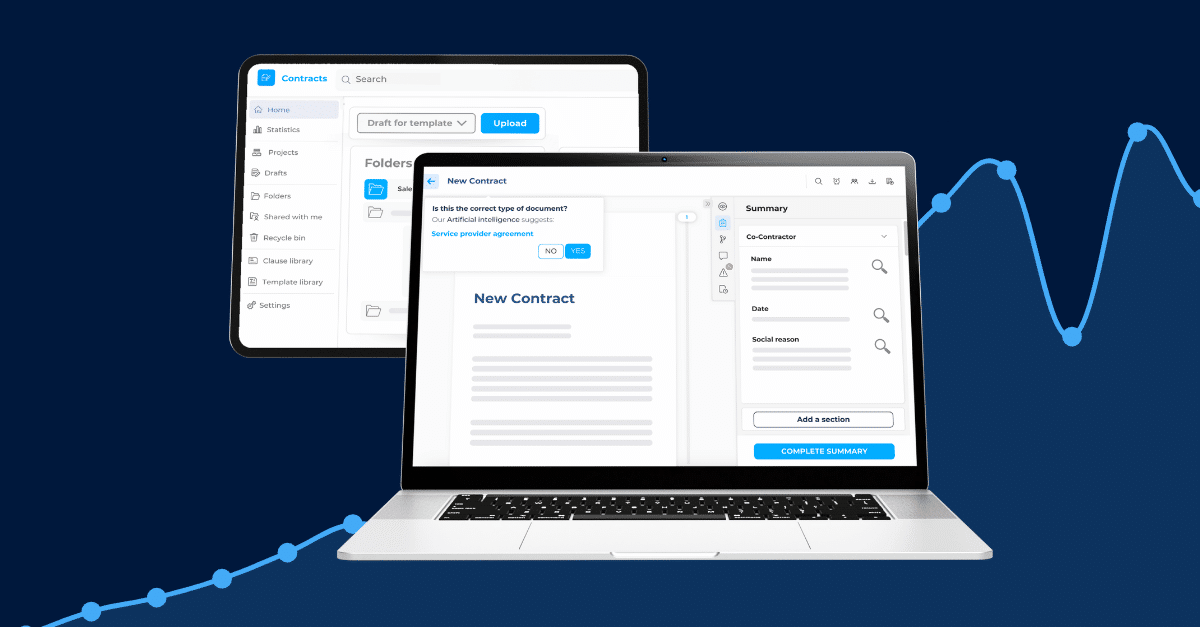

Les contrats sont l’un des actifs les plus précieux d’une entreprise. Ces derniers sont de plus en plus numérisés, notamment avec l’avènement des solutions de contract management. De fait, il est logique de se poser la question de leur sécurité en ligne.

Il est donc essentiel de s’assurer de certaines choses avant de choisir une solution de gestion des contrats. Dans cet article, nous listons les 15 questions de sécurité que vous devriez poser à vos prestataires — y compris les réponses aux questions les plus fréquentes sur la méthode d’authentification, la gestion des accès, ou encore la protection des données sensibles.

15 questions à poser à votre solution de gestion des contrats pour garantir la sécurité de vos données contractuelles

1. Pourquoi devrais-je me préoccuper de la sécurité de mes contrats ?

Cette question semble évidente, mais un bon fournisseur de CLM devrait être en mesure d’y répondre.

Noms de parties, conditions, numéros de téléphone, des obligations, des prix, des délais, des pénalités… vos contrats contiennent des informations sur les obligations de votre organisation et celles de vos employés. Ces données personnelles sont essentielles pour votre entreprise. Ainsi, vous devez les protéger. Il est recommandé d’utiliser un coffre-fort numérique, protégé par une clé de sécurité et un mot de passe difficile à deviner.

2. Quelles sont les principales menaces actuelles en matière de cybersécurité ?

Selon le journal Les Échos, les autorités s’attendent à environ 400,000 cyberattaques pendant les Jeux Olympiques de 2024 à Paris.

Aujourd’hui, les entreprises sont de plus en plus ciblées par les cyberattaques. Voici une liste des trois plus courantes :

- Ransomware

On parle de ransomware lorsque les données d’une entreprise sont prises en otage par un pirate informatique et qu’une rançon est demandée. Des pirates prennent vos données en otage à l’aide d’un logiciel malveillant souvent caché dans un email. Il est essentiel d’utiliser un gestionnaire de mots de passe, de créer un compte bien protégé, et de choisir des mots de passe robustes.

Selon Sophos, le prix de la récupération des données volées a atteint une moyenne de 130,000€ en 2020.

- Spearphishing

Il s’agit de courriels qui usurpent l’identité d’une entreprise privée ou d’une personne. Ces courriels sont destinés à une personne ou une organisation spécifique.

Voici quelques conseils pour vous protéger de ces menaces :

- Méfiez-vous toujours des pièces jointes susceptibles d’être infectées.

- Passez votre souris sur les liens pour voir la destination et faites attention à l’orthographe.

- Si vous avez des doutes sur l’adresse e-mail de l’expéditeur, contactez-le par un autre canal (par exemple par téléphone).

Pour renforcer la sécurité, utilisez des questions secrètes faciles à mémoriser mais difficiles à deviner, et évitez les exemples de questions trop génériques (comme « la **ville vos parents se sont-ils rencontrés » » ou « le prénom de votre animal »). Les méthodes d’authentification doivent toujours être combinées à une authentification multifactorielle.

- Piratage ou fuite de données

Il peut s’agir d’un piratage interne ou externe, intentionnel ou accidentel. Cela peut provenir d’un utilisateur malveillant ou d’un employé maladroit. Utiliser des méthodes d’authentification solides permet de limiter ces risques.

3. Votre entreprise est-elle certifiée ? Si oui, dans quelle mesure ?

Le moyen le plus simple de s’assurer que vos contrats sont protégés est de choisir un fournisseur certifié. Les normes ISO/IEC 27001:2013 et ISO 27701:2019 sont de bons indicateurs. Ces normes impliquent une gestion rigoureuse des accès, des sauvegardes, des réponses aux incidents et un contrôle strict des utilisateurs. Pour obtenir cette certification, une entreprise doit, entre autres, faire un inventaire clair et détaillé de ce qui se fait dans l’entreprise en matière de sécurité. En outre, elle doit établir un plan en cas de cyber-attaque.

Une fois la certification obtenue, trois audits sont réalisés sur une période de trois ans. À l’issue de ces trois audits, la certification peut être renouvelée, ou non, si toutes les normes sont respectées.

✨ DiliTrust est certifié ISO/IEC 27001:2013 et ISO 27701:2019, lisez ce communiqué de presse pour en savoir plus : Confidentialité et sécurité des données :DiliTrust certifié ISO 27001 et ISO 27701.

4. Quelles sont vos normes de conformité concernant les données sensibles ?

Si la sécurité est essentielle pour vous, il doit en être de même pour le prestataire de services de gestion des contrats auquel vous faites appel. Pour vous donner un exemple, la certification ISO mentionnée ci-dessus obtenue par DiliTrust est la preuve que notre entreprise a mis en œuvre les meilleures méthodes pour protéger les données de nos clients et de nos partenaires commerciaux.

Dilitrust suit une procédure stricte lorsqu’elle travaille avec un nouveau sous-traitant et certaines informations sont vérifiées, telles que :

- Sont-ils certifiés ISO/IEC 27701:2019 ou SOC 1-2-3 (Service Organization Control) ?

- Respectent-ils les directives en matière de protection de la vie privée ? Stockent-ils leurs données au sein de l’Union Européenne ?

- Quels sont les processus et les méthodes de l’entreprise en matière de traitement des données personnelles ?

Ce type de procédure permet un contrôle strict des données personnelles.

5. Où seront hébergées les données de mon contrat ?

Il est toujours préférable que les données soient hébergées au sein de l’Union Européenne. C’est parce que les États membres de l’UE sont soumis au RGPD, qui réglemente le traitement des données à caractère personnel, et les citoyens ont davantage de contrôle sur l’utilisation de leurs données.

DiliTrust est également présent au Canada. Les données y sont hébergées localement dans des serveurs hautement sécurisés et conformes aux normes ISO. Dans la région MEA, nos serveurs respectent également les normes de sécurité les plus strictes. Ils sont situés dans plusieurs endroits du Moyen-Orient et de l’Afrique, notamment au Maroc. De plus, les données ne sont pas soumises à la loi américaine CLOUD Act.

6. Comment mes données contractuelles sont-elles protégées ?

Votre fournisseur CLM crypte-t-il les données de ses clients, et si oui, comment ?

DiliTrust crypte tous les documents avec une clé à usage unique pour chaque contrat de sa contrathèque. Il utilise un système KMS externalisé et un décryptage sur les postes de travail de nos clients pour éviter les transferts décodés.

7. L’infrastructure de votre entreprise est-il certifié ?

Certaines LegalTechs possèdent des certifications comme SSAE16 SOC1, SOC2, SOC3. Cela signifie qu’elles ont mis en place une sécurité comme méthode de gouvernance sur l’ensemble de leur architecture.

8. Êtes-vous conforme au RGPD ?

Le RGPD est obligatoire et applicable à tous les États membres de l’UE, ou à toutes les entreprises qui traitent ou stockent des informations personnelles de citoyens de l’UE.

Bon à savoir : n’hésitez pas à demander au prestataire que vous avez choisi de vous transmettre sa politique de confidentialité et de traitement des données personnelles. Vous pouvez aussi demander la liste des prestataires agréés avec lesquels il travaille.

9. Vos employés sont-ils formés à la sécurité de l’information et à la gestion des risques ?

Chaque employé devrait être formé sur ces sujets, car la sécurité est une question d’équipe. La certification ISO/IEC 27001:2013 signifie que les membres de l’équipe doivent connaître la politique de sécurité de l’information de l’entreprise. Ils doivent aussi connaître ses objectifs, ainsi que les rôles et responsabilités de chacun.

10. Mes données sont-elles sauvegardées ?

Il est essentiel que des sauvegardes de sécurité de vos données soient effectuées régulièrement. C’est important parce que vous devez pouvoir récupérer vos données dans l’état où elles se trouvaient avant d’être corrompues ou perdues. Par ailleurs, c’est aussi une couche supplémentaire de mesures de protection.

11. En cas de cyberattaque, quelles sont les mesures mises en place, et à quel niveau ?

L’infrastructure est comme le squelette des systèmes d’information, composé de serveurs, de réseaux, de logiciels et de données. C’est le point de départ de la sécurité. Demandez à votre fournisseur de services quelles sont les mesures qu’il a mises en place au niveau de l’infrastructure.

Les trois questions suivantes sont des questions spécifiques que vous pouvez poser sur la sécurité de l’infrastructure.

12. L’architecture est-elle multi-tiers ?

Une application est divisée en plusieurs sections afin de pouvoir être modifiée plus facilement. Ceci est possible au lieu de perturber l’ensemble de l’application. En effet, les sections sont indépendantes les unes des autres. On peut visualiser cela comme des pièces séparées par des portes coupe-feu pour éviter la propagation d’un incendie en cas d’attaque. Dans cette visualisation, l’incendie représente une cyber-attaque.

13. Avez-vous mis en place des mesures anti-inondation ?

On parle d’inondation lorsque de grandes quantités de données obsolètes sont envoyées pour inonder un réseau et le rendre instable. Votre fournisseur de services doit avoir mis en place des mesures pour éviter ce phénomène.

14. Existe-t-il un système de prévention des intrusions ?

Un IPS (Intrusion Prevention System) détecte les menaces avant qu’elles ne causent des dégâts. Il analyse le trafic réseau en temps réel et bloque les tentatives de piratage.

15. À quels sous-traitants votre fournisseur de CLM fait-il appel ?

Exigez une liste complète de tous les partenaires du fournisseur. Cette transparence est cruciale. Tous les sous-traitants doivent eux aussi être certifiés, et leurs infrastructures vérifiées.

Bon à savoir : Pour obtenir la certification ISO/IEC 27001:2013, les sous-traitants d’une entreprise sont également audités au niveau de la sécurité.

Vous souhaitez en savoir plus sur notre solution de gestion contractuelle, contactez-nous pour une démonstration ou explorez notre blog pour accéder à toutes nos ressources et support.

Ce contenu peut aussi vous intéresser :