Wenn es um Verträge geht, stellt man sich im Zeitalter der Digitalisierung zu Recht die Frage nach dem Schutz dieser besonders sensiblen Daten (vor allem, wenn man in der Presse häufig von Malware* hört). Deshalb wollten wir von DiliTrust mit Ihnen über das Thema Sicherheit sprechen. In diesem Artikel geben wir Ihnen unsere Tipps, wie Sie Ihre Vertragsdaten digital vor Bedrohungen schützen können.

Die Cloud: Ihre Daten in der Wolke

Was ist die Cloud?

Viele Technologien sind heute über die so genannte „Cloud“, genauer gesagt „Cloud Computing“, zugänglich. Wir sprechen auch von IaaS (Infrastructure as a Service) und SaaS (Software as a Service).

In der Praxis ist die Cloud eine Möglichkeit, Rechen-, Speicher- und Netzwerkressourcen in Form eines Online-Dienstes bereitzustellen. Sie ist heute weit verbreitet und wird von Unternehmen häufig in Anspruch genommen, z. B. für ERP, CRM oder LegalTech.

Besonders im Bereich Vertragsmanagement bringt die Cloud entscheidende Vorteile: Dokumente lassen sich strukturiert speichern, Prozesse automatisieren und wichtige Fristen im Blick behalten, ob Sie einen Vertrag verlängern oder einen Vertrag kündigen möchten.

Auch Angebote für Kunden lassen sich zentral verwalten und nahtlos in das Vertragsmanagement integrieren. Dadurch entsteht ein durchgängiger Prozess.

Diese Technologien ermöglichen eine effiziente Verwaltung von Vertragsdaten und tragen dazu bei, den Zugriff und die Analyse dieser Daten zu vereinfachen.

Was steckt hinter dem Cloud-Wahn?

Dieser Erfolg ist kein Zufall. In der Tat bietet die Cloud viele Vorteile.

Um nur einige zu nennen:

- Cloud Computing erfordert keine komplexe Installation oder Infrastruktur, und in der Regel benötigen Sie für den Online-Zugang zu Ihrer Software lediglich einen Browser und ein Konto. Mit anderen Worten: Sie müssen kein Informatiker sein!

- Die Cloud ist überall, jederzeit und auf jedem Gerät (Handy, Tablet, PC) zugänglich. Die Bereitstellung ist für geografisch verstreute Teams einfach: Sie müssen keine Server öffnen oder Remote-Installationen verwalten. Von Frankreich bis Brasilien ist die Bereitstellung nur einen Klick entfernt!

- Die Cloud erleichtert die gemeinsame Nutzung von Dokumenten und die Zusammenarbeit: kein endloser, verwirrender E-Mail-Austausch oder gemeinsame Bildschirmnutzung mehr… Sie und Ihre Kollegen nutzen dieselbe Arbeitsumgebung, dieselben Tools, in Echtzeit und auf einfache Weise.

- Cloud-Softwarelösungen sind oft intuitiv, relativ leicht zu erlernen, skalierbar und aktualisierbar: Sie müssen keine Updates durchführen, veraltete Versionen verwalten oder für Upgrades bezahlen. Das ist der „All-inclusive“-Vorteil: Sie sind immer auf der neuesten Version und immer auf dem neuesten Stand mit Ihren Sicherheitsupdates.

Die Cloud: Gibt es ein Risiko?

Trotz der vielen Vorteile wird den Nutzern eine logische Frage auf der Zunge liegen: „Wenn ich verbunden bin, sind dann meine Daten in Gefahr?“ Zunächst einmal nicht mehr als auf Ihrem Computer, der seinerseits über verschiedene Tools wie Ihre Mailboxen, Ihren Browser usw. mit dem Rest des Internets verbunden ist. Vergessen Sie nicht, dass die Sicherheit auch von Ihnen abhängt (Aktualisierungen, Kontrollen) und von der Wachsamkeit Ihrer IT-Teams (Aktualisierungszyklen, internes technisches Audit, usw.).

Zweitens liefert der wachsende Erfolg der Cloud in den letzten Jahren einen ersten Anhaltspunkt: Sie genießt inzwischen anspruchsvolle Standards und Sicherheitsmaßnahmen.

Aber welche? Das ist eine gute Frage.

Und genau hier liegt die Lösung für den Nutzer: Bevor Sie eine Online-Software abonnieren, stellen Sie am besten die richtigen Fragen, um sicherzustellen, dass Ihre Vertragsdaten und alle anderen wichtigen Informationen geschützt sind. Welche das sind, sehen wir hier.

Fragen, die Sie Ihrem Software-Partner stellen sollten, um die Sicherheit Ihrer Vertragsdaten zu gewährleisten

Die Infrastruktur

Die Infrastruktur ist gewissermaßen das Skelett Ihrer Informationssysteme: Server, Netzwerk, Software, Daten… Sie ist das Ökosystem, das den reibungslosen Betrieb Ihrer digitalen Werkzeuge und damit Ihre tägliche Arbeit gewährleistet, wenn Sie es gewohnt sind, einen Computer zu benutzen! Die Sicherheit beginnt hier.

Erkundigen Sie sich also bei Ihrem Partner nach den Maßnahmen, die auf Infrastrukturebene getroffen wurden. Gibt es zum Beispiel ein Intrusion Prevention System (IPS )? Dieses System analysiert den Netzwerkverkehr, erkennt Cyberangriffe und hilft, sie zu verhindern.

Ein anderes Beispiel: Gibt es Anti-Flooding-Maßnahmen? Anti-Flooding-Maßnahmen sollen verhindern, dass das Senden großer Mengen veralteter Daten ein Netz überflutet und unbrauchbar macht.

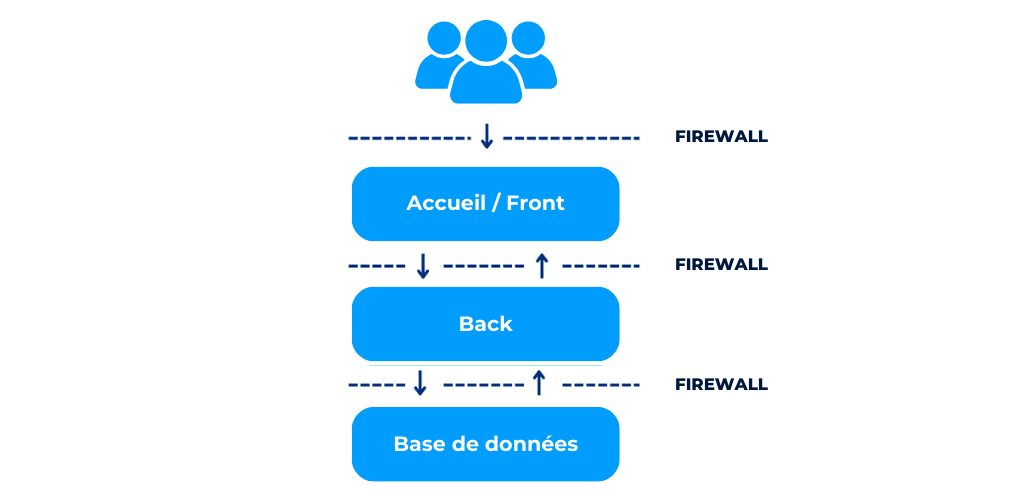

Oder: Ist die Architektur mehrschichtig? Hierbei handelt es sich um eine IT-Architektur, bei der eine Anwendung von mehreren verschiedenen Komponenten ausgeführt wird. Mit anderen Worten: eine Infrastruktur, die auf mehreren unabhängigen Ebenen basiert. Dies wird als Segregation bezeichnet: Stellen Sie sich durch Brandschutztüren getrennte Abteilungen vor, um die Ausbreitung eines Feuers zu verhindern… Dies bedeutet, dass die sensibelsten Dienste (z. B. Ihre Datenbank) nicht direkt dem Internet ausgesetzt sind, wodurch das Risiko eines Datenverlusts im Falle einer Sicherheitsverletzung verringert wird.

In dem folgenden dreistufigen Beispiel gibt es :

- die Benutzeroberfläche vor seinem Arbeitsplatz (vorne),

- Serveranwendungen, die Geschäftsregeln enthalten und auf in der Datenbank gespeicherte Daten zugreifen (zurück),

- die Datenbank selbst.

Die drei Ebenen sind durch „Firewalls“ oder „Brandmauern“ getrennt, die zum Schutz von Netzinformationen dienen, indem sie Eingaben filtern und Ausgaben nach vom Administrator festgelegten Regeln kontrollieren.

Dies ist wichtig, denn im Falle eines Ransomware-Angriffs auf Ihr Unternehmen kann sich diese Schadsoftware nicht auf Ihre DiliTrust-Datenbank ausbreiten. Ihre Verträge sind somit vor dieser Art von Angriffen geschützt.

WUSSTEN SIE SCHON?

Eine zusätzliche Sicherheitsmaßnahme, die doppelte Authentifizierung, besteht darin, ein dem Benutzer bekanntes Passwort mit einem angeschlossenen Objekt in seinem Besitz, wie z.B. seinem Telefon, zu verknüpfen. Mit dieser Maßnahme bleibt das Konto des Benutzers im Falle eines Passwortverlustes vor Eindringlingen geschützt!

Die Daten

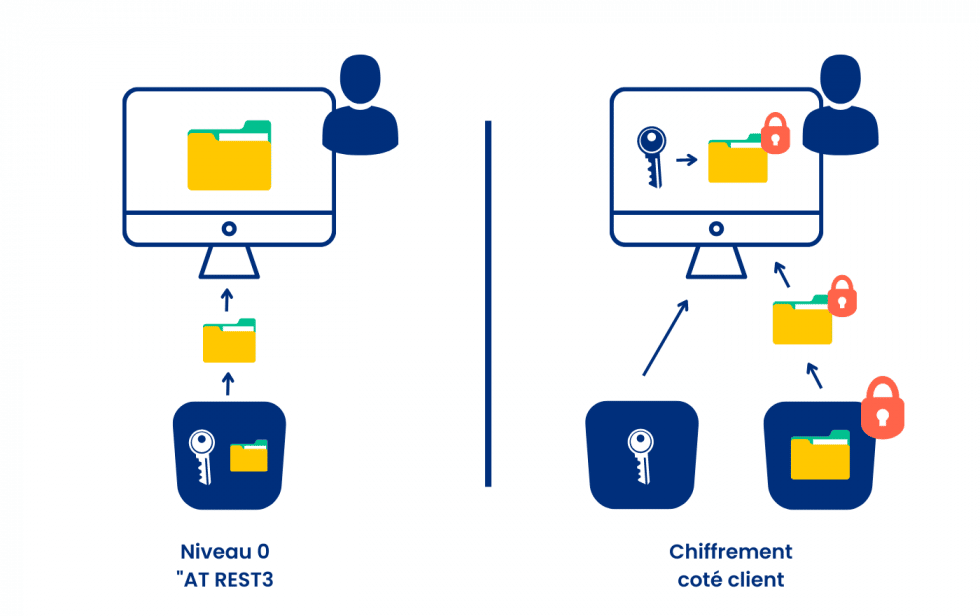

Nach der Infrastruktur ist es an der Zeit, nicht nur über den Schutz der Daten selbst nachzudenken, sondern auch über die „Pipe“ (den Kanal oder das Protokoll), über die sie übertragen werden. Hier kommt die Verschlüsselung ins Spiel. Bei der Verschlüsselung werden Daten von einem lesbaren Format in ein kodiertes (oder verschlüsseltes) Format umgewandelt, das erst nach der Entschlüsselung mit Hilfe eines Schlüssels entschlüsselt werden kann. Dabei stellen sich drei Fragen: Was ist wirklich verschlüsselt? Wann wird das Dokument verschlüsselt? und wo ist der Schlüssel zur Entschlüsselung gespeichert?

Protokollschutz

Um Ihnen das zu verdeutlichen, geben wir Ihnen unser eigenes Beispiel. Bei DiliTrust werden alle Datenübertragungen mit dem Protokoll TLS 1.2 (Transport Layer Security) verschlüsselt, das den höchsten Sicherheitsstandards entspricht und serverseitige und clientseitige Authentifizierung, Vertraulichkeit und Datenintegrität gewährleistet. Dies verhindert, dass eine böswillige Person, die die Internetverbindungen zwischen Ihrem Unternehmen und unseren Servern abhört, die im Umlauf befindlichen Daten einsehen kann.

Verschlüsselung der Daten

Indem Sie die Daten selbst verschlüsseln, erhöhen Sie deren Sicherheit. Bei DiliTrust wird das in der Anwendung hinterlegte Dokument mit einem eindeutigen Schlüssel aus dem Browser des Kunden verschlüsselt und bleibt bis zur nächsten Ansicht durch den Kunden durchgehend verschlüsselt. Zu keinem Zeitpunkt werden die Daten unverschlüsselt übertragen oder gespeichert. Darüber hinaus kann jeder Kunde dokumentenspezifische Verschlüsselungsschlüssel über einen Schlüsselverwaltungsdienst erstellen, der auf einer anderen Infrastruktur gehostet wird, oder einen eigenen Schlüsselverwaltungsdienst einrichten.

Die Organisation

Ein weiterer Punkt, auf den Sie achten sollten, ist die Organisation Ihres Softwarepartners. Und ja, Ihr Partner ist nicht nur eine Technologie, sondern auch ein Unternehmen mit eigenen Mitarbeitern, eigenen Dienstleistern und eigenen Tools. Eine gute Möglichkeit, um sicherzustellen, dass Ihre Daten in sicheren Händen sind, besteht darin, herauszufinden, wie das Unternehmen organisiert ist. Mit anderen Worten: Welche Ressourcen sind vorhanden, um die von Ihnen gewünschte Sicherheit zu gewährleisten?

So können Sie sich beispielsweise über Zertifizierungen und durchgeführte Audits sowie über die betrieblichen Abläufe im Unternehmen informieren.

Technologien und Schadprogramme entwickeln sich ständig weiter. Der beste Weg, die Sicherheit Ihrer Daten zu gewährleisten, ist die regelmäßige Überprüfung der technischen und organisatorischen Sicherheit Ihres Informationssystems. Das Gleiche gilt für Softwarehersteller: regelmäßige Penetrationstests und Feedback sind unerlässlich. Dies ist auch eine Möglichkeit, die eigene Organisation zu hinterfragen: Wann haben Sie das letzte Mal einen Penetrationstest durchgeführt?

Möchten Sie mehr über die Sicherheit bei DiliTrust erfahren? Besuchen Sie unsere spezielle Sicherheitsseite.

Backups

Manchmal hört man den Begriff „Back-up“. Damit ist gemeint, dass Sie regelmäßig Backups (oder Sicherheitskopien) von Ihren Daten anfertigen. Hier geht es nicht mehr um Vorbeugung. Tatsächlich sind zwei Vorsichtsmaßnahmen besser als eine: Zusätzlich zu den bestehenden Schutzmaßnahmen muss Ihr LegalTech auch an Wiederherstellungsmaßnahmen denken. Das ist ein zusätzliches Maß an Vertrauen, das Sie von Ihrem Partner erwarten können.

Backups erhöhen die Sicherheit Ihrer Daten, indem sie eine einfache Aufgabe erfüllen: Sie müssen in der Lage sein, die Daten in dem Zustand wiederherzustellen, in dem sie waren, bevor sie beschädigt wurden oder verloren gingen.

Fragen Sie also Ihre Rechtsabteilung, ob sie Backups durchführt und in welchem Zyklus. Dieser Zyklus bzw. die Häufigkeit der Datensicherung wird auch als „RPO“ bezeichnet: Recovery Point Objective. Dabei handelt es sich um die maximale Dauer der Datenaufzeichnung, die zum Beispiel bei einem Ausfall in Kauf genommen werden kann. Ergänzt wird dieses Konzept durch das „RTO“: Recovery Time Objective„. Dabei handelt es sich um die maximal akzeptable Zeitspanne, während der eine IT-Ressource nach einer Betriebsunterbrechung nicht funktionsfähig sein darf, oder anders ausgedrückt, die Zeit, die benötigt wird, um den Betrieb wieder aufzunehmen.

Diese Begriffe gehen weit über die Bedrohung durch Einbruch, Diebstahl oder Hacking hinaus, da sie auch im Falle eines Ausfalls von Nutzen sind. Der Begriff „Resilienz“ bezieht sich auf die Fähigkeit eines Computersystems, im Falle eines Zwischenfalls weiterzuarbeiten.

Auf der Benutzerseite: Verwaltung der Zugriffsrechte

Der Austausch von Ideen mit Ihrem Softwarepartner ist gut. Noch besser ist es, wenn Sie Ihre eigenen Best Practices einführen. Um diesen Überblick über die Sicherheit von Vertragsdaten zu vervollständigen, hier ein einfacher Tipp, den Sie in Ihrer Vertragsverwaltungs- und Analysesoftware anwenden können.

Das Prinzip der Trennung, wie wir es oben bei den mehrstufigen Infrastrukturen gesehen haben. Über die Infrastrukturen hinaus können Sie Ihre Vertragsbasis auch innerhalb der Schnittstelle selbst aufteilen, indem Sie einfach die Zugriffsrechte der verschiedenen Benutzer verwalten. Schließlich braucht nicht jeder Zugang zu allen Verträgen des Unternehmens.

In DiliTrust können Sie Zugriffsrechte pro Team oder pro Benutzer sowie verschiedene Ebenen von Zugriffsrechten (Lesen, Ändern…) vergeben, sowohl bei der Erstellung des Vertrags als auch bei der Überwachung in Ihrer Vertragsdatenbank. Die Benutzerrechte sind direkt an den jeweiligen Login gekoppelt, was eine präzise und nachvollziehbare Kontrolle ermöglicht. Die Verwaltung der Benutzerrechte in Ihrer Software ist eine zusätzliche Sicherheitsmaßnahme, die ganz in Ihrem Ermessen liegt. Darüber hinaus erleichtert diese Funktion die für jeden Geschäftsbereich spezifischen Prozesse. Machen Sie also das Beste daraus!

Vergessen Sie schließlich nicht die Aussetzung und/oder Übertragbarkeit von Rechten, wenn ein Teammitglied das Unternehmen verlässt oder intern umzieht. Sie haben zwei Möglichkeiten: Entweder müssen Sie daran denken, den Zugriff des Benutzers Anwendung für Anwendung zu ändern (was sowohl restriktiv als auch eine Fehlerquelle sein kann), oder Sie können SSO (Single Sign-On) verwenden, eine Methode, die die Benutzerrechte zentralisiert und somit die Änderung nur einmal für alle Anwendungen vornimmt, mit denen der Benutzer verbunden war.

Jetzt wissen Sie, was Sie tun müssen, um Ihre Verträge vor Bedrohungen zu schützen. Und wenn Sie noch Zweifel haben, tun Sie das Richtige: Sprechen Sie einfach mit Ihrem IT-Team und Ihrem Legal Tech! Verwalten und schützen Sie Ihre digitalen Vertragsdaten noch heute.

Möchten Sie mehr darüber erfahren?

*Malware: bösartige Software, die darauf abzielt, Ihre Computersysteme und Daten zu beschädigen.