Quando si parla di contratti, nell’era della digitalizzazione totale, abbiamo tutto il diritto di interrogarci sulla protezione di questi dati particolarmente sensibili (soprattutto quando si sente spesso parlare di malware* sulla stampa). Ecco perché noi di DiliTrust abbiamo voluto parlarvi di sicurezza.

In questo articolo condividiamo i nostri consigli per aiutarvi a proteggere i vostri dati contrattuali online dalle minacce.

Il cloud: i vostri dati nel cloud

Che cos’è il cloud?

Oggi molte tecnologie sono accessibili tramite il cosiddetto “Cloud”, o più precisamente il “Cloud Computing”. Si parla anche di IaaS (Infrastructure as a Service) e SaaS (Software as a Service).

In termini pratici, il Cloud è una modalità di fornitura di risorse di calcolo, storage e rete sotto forma di servizio online. Oggi molto diffuso, le aziende vi ricorrono spesso, ad esempio per il loro ERP, CRM o LegalTech.

Cosa c’è dietro la mania del cloud?

Questo successo non è casuale. Infatti, il Cloud offre molti vantaggi.

Per citarne solo alcuni:

- Il cloud computing non richiede installazioni o infrastrutture complesse e di solito tutto ciò che serve per accedere al software online è un browser e un account. In altre parole, non è necessario essere degli informatici!

- Il Cloud è accessibile ovunque, in qualsiasi momento, su qualsiasi dispositivo (cellulare, tablet, PC). L’implementazione è facile per i team geograficamente dispersi: non è necessario aprire server o gestire installazioni remote. Dalla Francia al Brasile, la distribuzione è a portata di clic!

- Il Cloud facilita la condivisione dei documenti e il lavoro collaborativo: niente più interminabili e confusi scambi di e-mail o condivisione dello schermo… Voi e i vostri colleghi utilizzate lo stesso ambiente di lavoro, gli stessi strumenti, in tempo reale e in modo semplice.

- Le soluzioni software in cloud sono spesso intuitive, relativamente facili da imparare, scalabili e aggiornabili: non è necessario aggiornare, gestire versioni obsolete o pagare per gli upgrade. Questo è il vantaggio “tutto compreso”: siete sempre sulla versione più recente e sempre aggiornati con gli aggiornamenti di sicurezza.

Il Cloud: c’è un rischio?

Nonostante i suoi numerosi vantaggi, è probabile che una domanda logica bruci le labbra dei suoi utenti: “se sono connesso, i miei dati sono a rischio?”. Innanzitutto, non più che sul vostro computer, che è a sua volta connesso al resto del web attraverso vari strumenti come le caselle di posta elettronica, il browser, ecc. Non dimenticate che la sicurezza dipende anche da voi (aggiornamenti, controlli) e dalla vigilanza dei vostri team IT (cicli di aggiornamento, audit tecnico interno, ecc.).

In secondo luogo, il crescente successo del Cloud negli ultimi anni fornisce un primo indizio: ora gode di standard e misure di sicurezza esigenti.

Ma quali? Questa è una buona domanda.

E qui sta la soluzione per l’utente: prima di sottoscrivere un software online, il modo migliore per assicurarsi che i propri dati siano protetti è porsi le domande giuste. Vediamo quali sono.

Domande da porre al vostro partner software per garantire la sicurezza dei vostri dati contrattuali

L’infrastruttura

L’infrastruttura è, in un certo senso, lo scheletro dei vostri sistemi informatici: server, rete, software, dati… è l’ecosistema che garantisce il buon funzionamento dei vostri strumenti digitali e, di conseguenza, del vostro lavoro quotidiano, se siete abituati a usare un computer! La sicurezza inizia da qui.

Chiedete quindi al vostro partner quali sono le misure in atto a livello di infrastruttura. Ad esempio, esiste un sistema di prevenzione delle intrusioni (IPS )? Questo sistema analizza il traffico di rete, rileva gli attacchi informatici e aiuta a bloccarli.

Un altro esempio: esistono misure anti-flooding? Le misure anti-flooding sono progettate per impedire che l’invio di grandi quantità di dati obsoleti inondi una rete e la renda inutilizzabile.

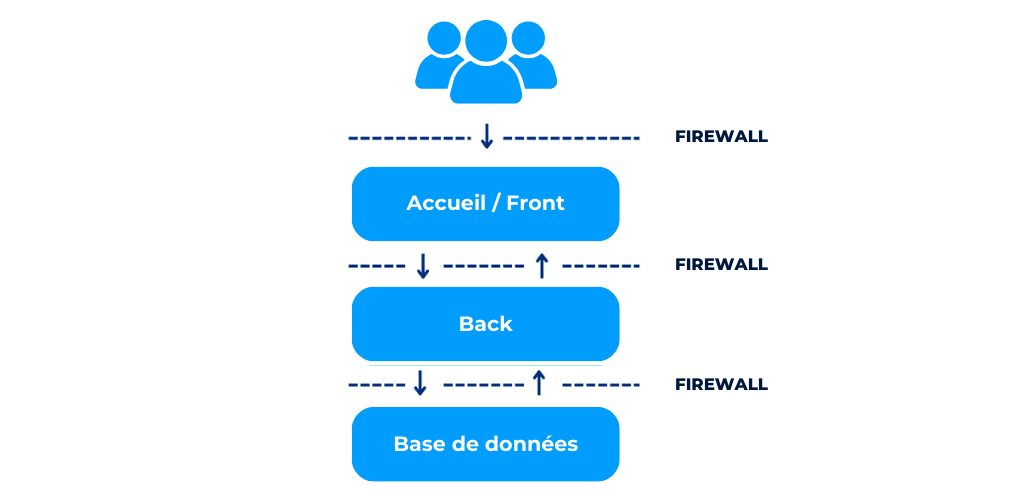

Oppure: l’architettura è multi-tier? Si tratta di un’architettura IT in cui un’applicazione viene eseguita da diversi componenti distinti. In altre parole, un’infrastruttura basata su più livelli indipendenti. Si tratta della cosiddetta segregazione: immaginate degli scompartimenti separati da porte antincendio per evitare la propagazione di un incendio… Ciò significa che i servizi più sensibili (ad esempio il database) non sono direttamente esposti al web, riducendo così il rischio di fuga di dati in caso di violazione della sicurezza.

Nell’esempio a tre livelli che segue, ci sono :

- l’interfaccia utente di fronte alla sua postazione di lavoro (parte anteriore),

- applicazioni server che contengono regole di business e accedono ai dati memorizzati nel database (back),

- il database stesso.

I tre livelli sono separati da “firewall” o “muri tagliafuoco” progettati per proteggere le informazioni di rete, filtrando gli ingressi e controllando le uscite in base alle regole definite dall’amministratore.

Questo è importante perché, in caso di attacco ransomware alla vostra azienda, il malware non sarà in grado di diffondersi al vostro database Hyperlex. I vostri contratti saranno quindi protetti da questo tipo di attacco.

LO SAPEVI?

Un’ulteriore misura di sicurezza, la doppia autenticazione, consiste nell’associare una password nota all’utente a un oggetto collegato in suo possesso, come ad esempio il suo telefono. Con questa misura, in caso di fuga della password, l’account dell’utente rimane protetto dalle intrusioni!

I dati

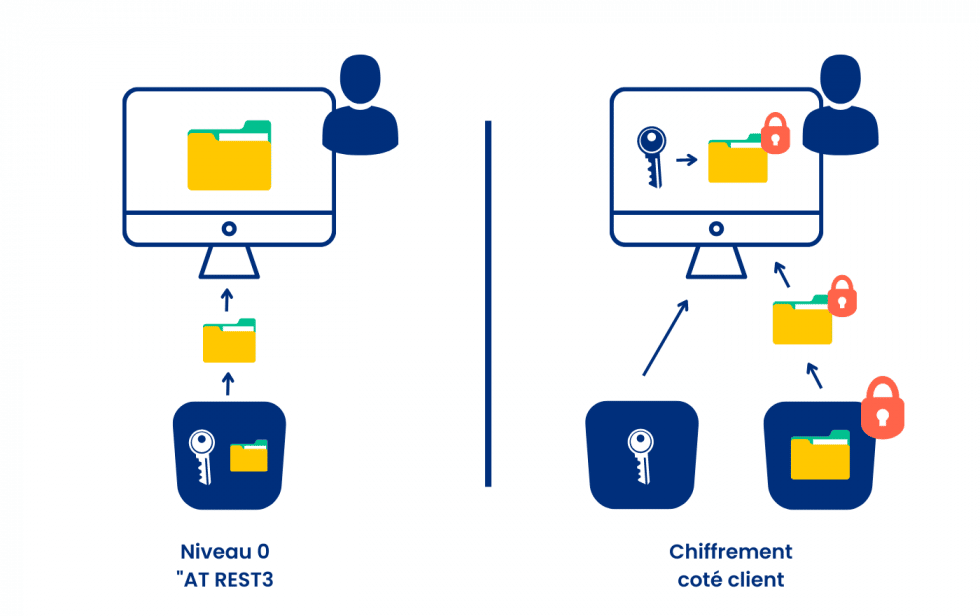

Dopo l’infrastruttura, è il momento di pensare a proteggere non solo i dati in sé, ma anche il “tubo” (canale o protocollo) che li trasporta. È qui che entra in gioco la crittografia. La crittografia è il processo di conversione dei dati da un formato leggibile a un formato codificato (o criptato), che può essere decodificato solo dopo aver utilizzato una chiave. Sorgono quindi tre domande: che cosa è realmente criptato? Quando viene criptato il documento? E dove viene conservata la chiave per decriptarlo?

Protezione del protocollo

Per aiutarvi a capire, vi daremo il nostro esempio. In Hyperlex, tutte le trasmissioni di dati sono criptate con il protocollo TLS 1.2 (Transport Layer Security), che rispetta i più elevati standard di sicurezza e garantisce l’autenticazione, la riservatezza e l’integrità dei dati lato server e lato client. In questo modo si impedisce a un malintenzionato di origliare le connessioni Internet tra la vostra azienda e i nostri server e di vedere i dati in circolazione.

Crittografia dei dati

Crittografando i dati stessi, si aumenta la loro sicurezza. In Hyperlex, il documento depositato nell’applicazione viene crittografato con una chiave univoca del browser del cliente e rimane crittografato da un capo all’altro fino alla successiva visualizzazione da parte del cliente. In nessun momento la trasmissione o l’archiviazione dei dati non è criptata. Inoltre, ogni cliente può creare chiavi di crittografia specifiche per il documento tramite un servizio di gestione delle chiavi ospitato su un’infrastruttura diversa, oppure può impostare un proprio servizio di gestione delle chiavi.

L’organizzazione

Un altro punto da tenere d’occhio è l’organizzazione del vostro partner software. E sì, al di là della tecnologia, il vostro partner è anche un’azienda con il suo personale, i suoi fornitori di servizi e i suoi strumenti. Un buon modo per assicurarsi che i vostri dati siano in mani sicure è scoprire come sono organizzati. In altre parole, quali risorse sono presenti per garantire la sicurezza che state cercando?

Ad esempio, è possibile conoscere le certificazioni e gli audit effettuati, nonché le pratiche operative all’interno dell’azienda.

Le tecnologie e le minacce informatiche sono in continua evoluzione. Il modo migliore per garantire la sicurezza dei vostri dati è rivedere regolarmente la sicurezza tecnica e organizzativa del vostro sistema informatico. Lo stesso vale per gli editori di software: test di penetrazione e feedback regolari sono essenziali. È anche un modo per mettere in discussione la propria organizzazione: quando è stata l’ultima volta che avete effettuato un test di intrusione?

Volete saperne di più sulla sicurezza in DiliTrust? Consultate la nostra pagina dedicata alla sicurezza.

Backup

A volte si sente usare il termine “back-up”. Si tratta di fare regolarmente dei back-up (o copie di sicurezza) dei vostri dati. In questo caso, non si tratta più di prevenzione. In effetti, due precauzioni sono meglio di una: oltre alle misure di protezione in atto, il LegalTech deve pensare anche alle misure di ripristino. È una misura di fiducia in più che potete aspettarvi dal vostro partner.

I backup rafforzano la sicurezza dei dati rispondendo a una semplice sfida: poterli recuperare nello stesso stato in cui si trovavano prima di essere danneggiati o persi.

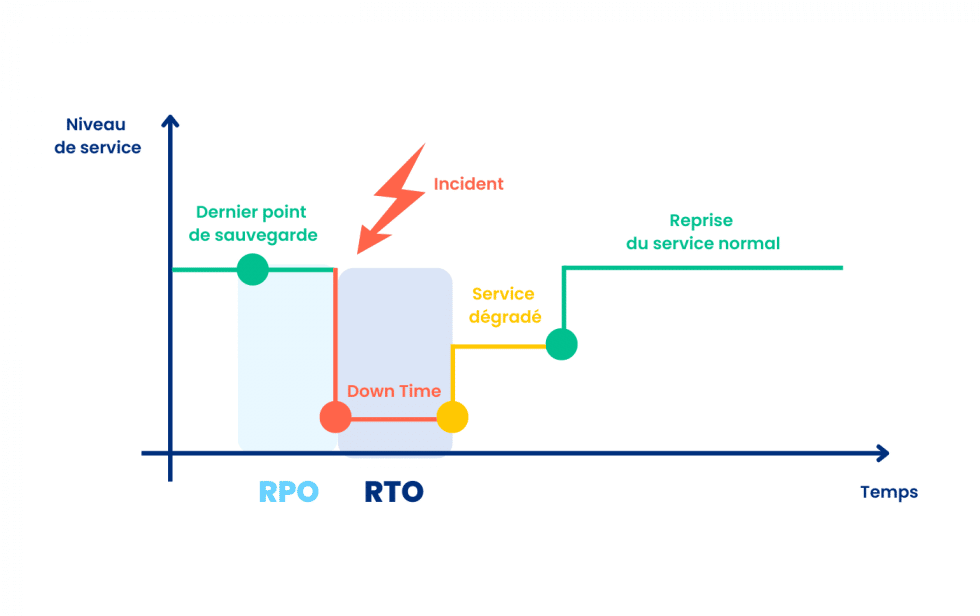

Chiedete quindi alla vostra legaltech se implementa i backup e con quale ciclo. Questo ciclo, o frequenza di backup, è noto anche come “RPO”: Recovery Point Objective. Si tratta della durata massima della registrazione dei dati che è accettabile perdere, ad esempio, in caso di guasto. Questo concetto è completato dal “RTO”: Recovery Time Objective“. Si tratta del tempo massimo accettabile durante il quale una risorsa IT non può essere funzionale in seguito a un’interruzione del servizio, o in altre parole, il tempo necessario per tornare in servizio.

Queste nozioni coprono un campo molto più ampio della minaccia di intrusione, furto o hacking, poiché saranno utili anche in caso di guasto. Il termine “resilienza” si riferisce alla capacità di un sistema informatico di continuare a funzionare in caso di incidente.

Lato utente: gestione dei diritti di accesso

Lo scambio di idee con il vostro partner software è positivo. Implementare le proprie best practice è ancora meglio. Per completare questa panoramica sulla sicurezza dei dati contrattuali, ecco un semplice consiglio da applicare al vostro software di gestione e analisi dei contratti.

Il principio della segregazione, come abbiamo visto in precedenza con le infrastrutture multi-tier. Oltre alle infrastrutture, è possibile compartimentare la base contrattuale anche all’interno dell’interfaccia stessa, semplicemente gestendo i diritti di accesso dei diversi utenti. Dopo tutto, non tutti hanno bisogno di accedere a tutti i contratti dell’azienda.

In Hyperlex, è possibile concedere diritti di accesso per team o per utente, e livelli di diritti di accesso (lettura, modifica…), sia quando si genera il contratto che quando lo si controlla nel database dei contratti. La gestione dei diritti degli utenti nel vostro software è una misura di sicurezza aggiuntiva che dipende esclusivamente da voi. Inoltre, questa funzione facilita i processi specifici di ogni linea di business. Quindi, perché non approfittarne?

Infine, non dimenticate la sospensione e/o la trasferibilità dei diritti quando un membro del team lascia l’azienda o si trasferisce internamente. Avete due opzioni: o dovete pensare a modificare l’accesso dell’utente, applicazione per applicazione (il che può essere sia restrittivo che fonte di errori), oppure potete usare SSO (Single Sign-On), un metodo che centralizza i diritti dell’utente e quindi effettua la modifica una sola volta per tutte le applicazioni a cui l’utente era collegato.

Ora sapete cosa dovete fare per proteggere i vostri contratti dalle minacce. E se avete ancora dei dubbi, fate la cosa giusta: parlatene con il vostro team IT e con il vostro LegalTech!

Volete saperne di più?

*malware: software dannoso progettato per danneggiare i sistemi e i dati del computer.